Apparso su Nòva, inserto del quotidiano Sole 24 Ore, 11 marzo 2010

link esterno: articolo su Nòva online 11 marzo 2010

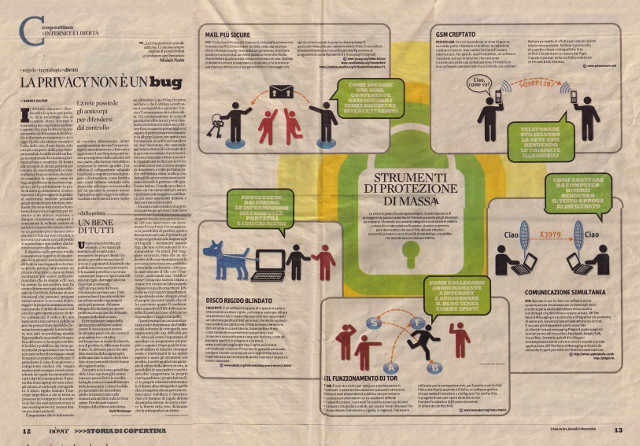

Il dibattito "Internet è libertà" offre lo spunto per parlare delle tecnologie che ci rendono liberi. Internet è nata senza una regolamentazione e questo l'ha resa lo straordinario strumento di diffusione delle libertà civili e motore economico che è oggi. Quella che stiamo vivendo è l'alba della rete, il suo inizio, solo una piccola parte della popolazione mondiale la utilizza ed è un luogo in espansione di continua sperimentazione e scoperta. Di fronte alle tensioni di alcuni governi nazionali per cercare di regolamentarla o controllarla è bene ricordare che la rete considera la censura come un "bug", un problema da risolvere o aggirare, ed è perfettamente in grado di autoregolamentarsi, di autoripararsi e di proteggersi da pulsioni autoritarie. Internet possiede già gli strumenti per tutelarsi, strumenti che sono stati creati nel contesto di una rete progettata per resistere ad un attacco nucleare, e dunque sicuramente adeguati a contrastare le velleità curiose di un intercettatore ficcanaso, sia esso un governo poco democratico che non si fida dei suoi cittadini, o un'entità privata in cerca di profili di marketing o uno stalker che intende nuocere alla sua vittima. Il discorso sulla privacy e sulle conseguenze negative di una perdita della stessa è particolarmente difficile in una lingua dove la stessa parola privacy rappresenta un prestito linguistico, ma ad un buon ascoltatore può essere sufficente ricordare che lo slogan "chi non ha niente da nascondere non ha niente da temere" è già stato utilizzato da Goebbels. Esistono alcune situazioni che possono spiegare virtuosamente la necessità di proteggere la propria comunicazione, esercitando il diritto di essere soli con il proprio interlocutore, il diritto ad essere privati cittadini. Se devo comunicare il codice del mio bancomat ad una persona di fiducia perché possa ritirare dei soldi e farmi un favore pagando la mia bolletta, non sarà un problema usando PGP mandarle una email crittografata, del resto ci siamo già scambiati la chiave pubblica che viene generata dal programma e uso la sua per nascondere il messaggio email in maniera semplice ed efficace. O prendiamo il caso di un giovane e competente medico che viaggia molto e porta sempre con sé un notebook sul quale ha memorizzato tutti dati dei suoi pazienti. Il giorno che il suo laptop dovesse essergli rubato, avendo egli crittografato il disco rigido usando Truecrypt impedisce a chi si trova in possesso del computer di accedere ai dati dei suoi pazienti senza la necessaria password, nessun danno per i suoi pazienti. E' importante che le informazioni circolino liberamente, infatti quel giornalista che usa TOR per collegarsi anonimamente ad Internet ed aggiornare il suo blog non potrà essere perseguitato dalle autorità del suo paese, che invece vorrebbero censurare le notizie sgradite. Tor effettua il collegamento saltando tra diversi computer prima di giungere a destinazione, come farebbe uno scout indiano saltando sulle pietre che affiorano in un ruscello per far perdere le proprie tracce. Ogni giorno egli ci aggiorna sulla situazione che le autorità non vogliono diffondere e quel blog è la spina nel fianco che li obbliga a confrontarsi con la pubblica opinione. Grazie a Tor non sanno chi è e dove abita. Un corrispondente in zona di guerra vorrebbe invece poter chiamare al telefono la redazione e dettare il pezzo questo pomeriggio e si augura di poter tornare serenamente in albergo la sera, per questo usa PrivateGsm, un software installato sul suo telefonino che nasconde agli intercettatori il contenuto della sua conversazione. Il pezzo uscirà e non ci saranno vittime tra i civili. Quando uso la chat per scrivere coi miei amici non si tratta sempre di chiacchere, a volte parliamo anche dell'ultima visita medica, con dettagli di cui vorrei venissero a conoscenza solo le persone colle quali sono intimo. Usando una chat cifrata con OTR siamo tutti più sereni e parliamo con maggiore confidenza, già sono argomenti delicati, e del resto sono fatti nostri. Un noto conferenziere si appresta a partire per gli Stati Uniti dove porterà un contributo, porta con sé un notebook con la presentazione del suo intervento, un documento PowerPoint. Per scongiurare la possibilità di perdere questo documento nel caso il portatile gli venga sequestrato alla dogana egli crittografa i documenti usando PGP, che non serve solo per le comunicazioni via email. Per maggiore sicurezza, visto che ne andrebbe della sua reputazione se la presentazione fosse resa pubblica prima della conferenza, crittografa nuovamente il file con TrueCrypt, realizzando una "nidificazione", ossia una scatola chiusa a chiave con dentro un'altra scatola chiusa con una diversa chiave. Il file che ne ricava può tranquillamente spedirselo come allegato email al proprio account Gmail, che offre così tanto spazio. Il conferenziere scaricherà il file dalla sua casella di posta nel caso abbia perso il portatile e viaggia tranquillo. Questi esempi raccontano situazioni reali e dimostrano che l'utilizzo dei software di crittografia non rappresenta più una difficoltà per chi abbia già avuto l'esperienza di installare un programma sul proprio computer, c'è bisogno di motivazione e di una comprensione dell'obiettivo; dopo qualche tempo di utilizzo di Internet chiunque tende a trasformarsi in un utente esperto e usare gli strumenti con profitto. E' bene ricordare che il software degno di fiducia è quello rilasciato in forma libera o open-source, in quanto la comunità degli sviluppatori può testarlo e migliorarlo. La crittografia è una garanzia di difesa della libertà in rete, la possibilità di nascondere a occhi e orecchie inopportune la propria corrispondenza, i propri dati medici, le proprie relazioni sentimentali. Il diritto alla crittografia è quello che ci si aspetta che un governo democratico stabilisca e favorisca. Non c'è bisogno di regole dettate da autorità esterne. Se avete a cuore la libertà della rete, dichiarate che la crittografia è un diritto.

PGP

Pretty Good Privacy è il sistema di crittografia asimmetrica inventato da Phil Zimmermann nel 1991, nella sua versione libera chiamata GnuPG viene utilizzato generando una chiave pubblica ed una privata. La chiave pubblica viene distribuita liberamente e quella privata viene conservata con cura. Quando si desidera scrivere privatamente con qualcuno, ci si procura la sua chiave pubblica e la si usa per encrittare il messaggio che egli decritterà usando la propria chiave privata. E' particolarmente utile per mandare email cifrate. Il suo utilizzo diventa evidente una volta utilizzato GnuPG assieme al programma di posta Thunderbird ed il suo plugin Enigmail.

Private GSM

Private GSM è un software commerciale che si installa sui cellulari Nokia e permette di effettuare comunicazioni telefoniche protette. Utilizza il protocollo di scambio chiavi crittografiche ZRTP di Phil Zimmermann (creatore del PGP), il quale è partner della societa produttrice di Private GSM, Khamsa.

OTR

Off The Record Messaging è il protocollo crittografico che permette avere una conversazione privata attraverso la chat. Il suo uso più frequente è quello associato al client di instant messaging Pidgin il quale supporta svariati protocolli tra cui AOL, Facebook, Google Talk, ICQ ed MSN. Permette quindi di collegarsi contemporaneamente a diversi servizi usando una sola applicazione. OTR utilizzato da entrambe le parti permette di cifrare la conversazione.

TOR

Tor è uno strumento per navigare anonimamente in Internet. Smista la comunicazione passando attraverso diversi nodi disponibili al pubblico che permettono connessioni anonime in uscita rendendo difficile l'identificazione. I vari nodi Tor costituiscono un circuito virtuale crittografato a strati, per questo viene chiamato The Onion Router (smistatore a cipolla, in inglese). Può essere utilizzato per la navigazione web, per la posta e per la chat. Viene distribuito assieme a Vidalia, uno software grafico che permette di installare e configurare Tor con facilità. Il progetto è nato per opera della Electronic Frontier Foundation (EFF) come strumento di difesa dei diritti civili.

Proxy con Google

Google App Engine può essere utilizzato per creare un Proxy Server gratuito personale, navigare usando un proxy serve ad aggirare la censura implementata dal fornitore di servizi Internet o imposta a livello nazionale.

Truecrypt

Truecrypt è un software in grado di criptare in parte o interamente un disco rigido, può essere usato per cifrare una pennina USB in modo che smarrirla non rappresenti una ulteriore perdita di dai personali. Permette anche di nascondere una partizione cifrata in modo che non sia dimostrabile la sua esistenza. Usare un file cifrato come contenitore permette di trasportare i dati in maniera sicura attraverso una rete insicura, come ad esempio spedirli in allegato ad una email.

La Sicurezza meglio che niente

Security "better than nothing" è un termine usato per indicare l'uso di sistemi non sicuri in quanto compromettibili o non crittografati ma che creano l'illusione della sicurezza. La chat di Skype è crittografata, ma il protocollo usato è mantenuto segreto si può ragionevolmente supporre che Skype stessa o le autorità USA siano in grado di decifrarlo con facilità e sarebbe strano il contrario, visto che è stato diffuso proprio dagli Stati Uniti solo dopo l'11 settembre 2001 . Hushmail permette di mandare email crittografate, ma le chiavi di decrittazione sono sui server di Hushmail invece che sul computer dell'utente, implicando cieca fiducia nei gestori del server. Anche la tecnica di trasmettere su di una banda radio insolita e non raggiungibile dai comuni apparecchi riceventi non è crittografa, e viene chiamata Inversione di banda, o anche "meglio che niente".