Come aprire un blog anonimamente

Corso per la formazione professionale continua organizzato da Ordine dei giornalisti della Lombardia

Milano 1 marzo 2016

Scopo del corso

Fornire al giornalista gli strumenti teorici e soprattutto pratici per pubblicare contenuti in internet senza rivelare la propria identità.

Durata del corso: 2 + 2 ore

La cassetta degli attrezzi

Dotarsi di una cassetta degli

attrezzi per avere tante possibilità e

poter scegliere lo strumento migliore

a seconda della situazione,

mischiandoli tra loro.

Non esiste

una ricetta precisa, non esiste un

unico modo; le cose cambiano in fretta

e incontreremo situazioni sempre

diverse, bisogna sapere improvvisare e

avere tanti strumenti a disposizione.

Dobbiamo fare prove pratiche e

non smettere di tenerci informati.

La sicurezza è un processo, non un obiettivo.

La paranoia è una virtù.

(siete ancora in tempo ad andarvene)

Anonimo è sinonimo di losco?

Certo! Questo corso serve ad avere i nominativi dei sospetti!

Per voi in rete: abbiamo loggato il tuo IP, identificato uniq-browser dai font,

triangolato q.b. e possiamo cominciare la transazione per il rilascio dei familiari.

Si, siamo anche corruttibili.

Perché anonimamente? io non ho niente da nascondere!

Chi non ha niente da nascondere lasci codice fiscale e cognome da nubile della mamma all'ingresso

e userà il bagno grande colle pareti di vetro. Grazie.

- Domani potrebbe esserci una dittatura (è successo in passato).

- Anche in democrazia le pressioni esistono (querele, licenziamenti, mobbing, ecc).

- La possibilità di anonimato è un valore per una democrazia (Voto, Pasquino, Cash, Cartolina).

l'Eterno settembre

Cos'è internet?

Chi è arrivato ora potrebbe rispondere che è FaceBook.

(e viene validato da amici ma persino da istituzioni).

Il giornalista ha la responsabilità di sapere come funzionano le cose per dare informazioni corrette.

Internet ha le sue regole:

- la legge di internet è il codice

- la rete si autotutela ed aggira la censura

- inter-net è disegnata per resistere a una guerra atomica (decentramento, rete non a stella)

IP: Internet Protocol

Un IP è un numero univoco che identifica un computer sulla rete, l'indirizzo.

(4 numeri separati da punto)

IP pubblico: 216.58.201.238

Sottorete (IP privato): 192.168.0.2 o magari 10.0.0.2

DNS: Domain Name System, una rete di pc che traduce i nomi in IP. Ad esempio: 8.8.8.8

Qualche strumento:

ping, whois, traceroute e IP lookup: xmyip.com

Geolocalizzazione

(triangolazioni, wifi, browser fingerprint, comportamenti ricorrenti, telefonini con batteria integrata, stingray e tricchetracche)

Strumenti per la navigazione privata

- VPN Virtual Private Network: estensione di una rete privata in una rete pubblica (internet).

- Proxy Pc intermediario (es: ssh tunnel)

Servono a sorpassare le limitazioni geografiche e ad aumentare la riservatezza

Strumenti per la navigazione anonima

- TOR The Onion Router indirizza il traffico crittografato attraverso una serie di router gestiti da volontari.

- TAILS un OS per la privacy che usa Tor, avvia da Usb, non scrive su HDD ma in Ram.

(tra cui tu!)

Strumenti per comunicazione privata

- Signal

- Jabber + OTR

- crypto.cat (sospeso)

- protectedtext.com

- RedPhone

- PGP -> GPG

- Alfabeto farfallino

la security through obscurity

Doppia chiave e crittografia asimmetrica da Cesare in poi

Strumenti per transazioni anonime

- Cash

- Bitcoin

Strumenti per conservare le password

- KeePassX

- GPG, Steganografia, ecc

Strumenti per conservare un archivio segreto

- VeraCrypt

- Crittografare il disco (Luks, FileVault, BitLocker)

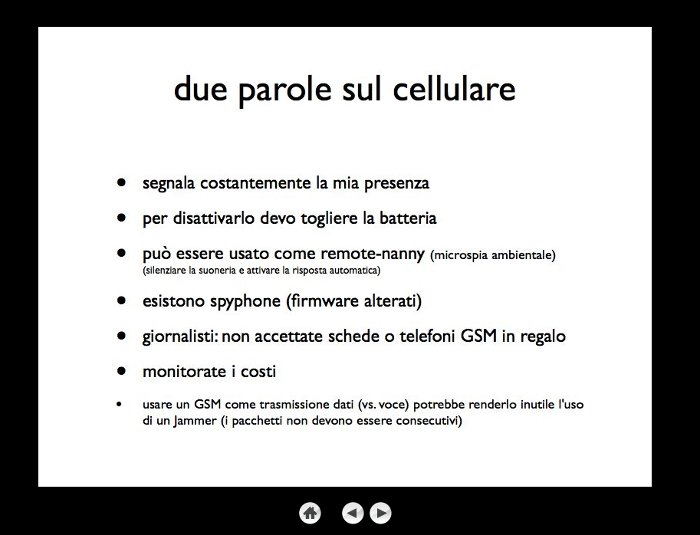

due parole sulla crittanalisi

forza bruta e attacco del dizionario, man in the middle, captatori informatici, ingegneria sociale e tubi di gomma.

Una slide del 2009

Seconda parte

Ora che abbiamo alcuni strumenti, facciamo una valutazione del rischio: da chi mi difendo?

- Familiare/Collega/Datore di lavoro

- Script kid

- Criminalità organizzata/Istituzioni

- Servizi locali o stranieri

Pesca a strascico e attacco mirato.

La sicurezza totale non esiste (le serrature sono valutate in minuti)

Quanto tempo mi serve?

Metodo 1

Usare una piattaforma disposta ad accogliere il tuo legittimo desiderio di anonimato lasciandola occuparsi dell’aspetto legale.

Metodo 2

Fai da te: Public email o mailinator + public blog + Tor

Metodo 3

Far Registrare il dominio da un registrar consenziente, in grado di fare da host e di garantire l'anonimato sui diversi livelli.

Piovono problemi, denunce e cavallette. Occorre un ombrello.

Ombrello legale

È necessario che l’oste risieda in un paese la cui legge tuteli la privacy fino al punto di permettergli

di fornire servizi ai suoi utenti senza rivelare a nessuno la loro identità.

Tre paesi ad esempio: Irlanda, Svizzera e Svezia.

Ombrello tecnico

l'Oste deve saper resistere alle pressioni sul piano tecnico.

Ombrello ideologico

Occorre che l’oste sia d’accordo sul tema o più genericamente che supporti la libertà d’espressione.

Un caso reale

Un host che risponde a queste caratteristiche:

PeRiQuito - PRQ.se

È stato host di Wikileaks e di Pirate Bay.

Accetta pagamenti in forma anonima via BitCoin.Ha sede fisica e legale in Svezia.

Riassumendo

- Usa uno pseudonimo

- Non usare riferimenti personali

- Usa un host dotato di ombrello

- Collegati con Tor

- Usa buone password/passphrases

- Whistleblow e riporta se è il caso

- Non smettere di aggiornarti

Risorse

Commenti? Kudos? Domande? Consigli? Grazie!

@DanieleSalvini

Questa slide si trova all'indirizzo:

https://tinyurl.com/bl-anon